Nền kinh tế ngầm của giới DDoS

Chúng ta rút ra được bài học gì từ cuộc tấn công DDoS có quy mô lớn nhất Việt Nam ?

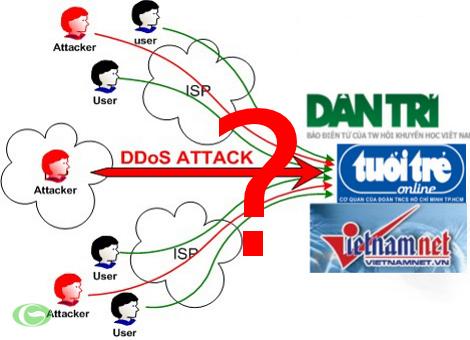

Từ đợt tấn công mạng với hình thức DDoS với quy mô lớn chưa từng có tại Việt Nam, gây ảnh hưởng trực tiếp đến các cơ quan báo chí truyền thông như Dân Trí, Tuổi Trẻ, Vietnamnet. Chúng ta có thể thấy rằng, nguy cơ từ những cuộc tấn công này ngày càng gia tăng song song với các dịch vụ và các công cụ tấn công DDoS.

Thông qua bài viết này DNA sẽ mang lại một góc nhìn chuyên sâu về những cuộc tấn công DDoS và mức độ ảnh hưởng nghiêm trọng của chúng đối với các doanh nghiệp, nhằm nâng cao nhận thức về tính đa dạng và nguy hiểm của những cuộc tấn công DDoS. Ngoài ra, DNA sẽ chia sẻ thêm về một nền kinh tế khác, nền kinh tế ngầm của giới tội phạm công nghệ cao chuyên thực hiện tấn công DDoS.

Internet là một nơi lý tưởng cho những người có cùng "chí hướng" kết nối với nhau. Điều này đúng và đang xảy ra đối với những người muốn biến Internet thành công cụ đắc lực để phục vụ cho mục đích chính trị hoặc định hướng ý thức hệ.

Có những tổ chức trên Internet đã thành công trong việc kêu gọi cộng đồng quyên góp tiền và chấp nhận tự biến mình thành Zombie (Botnet) để tham gia vào những cuộc tấn công từ chối dịch vụ quy mô nhằm mục đích phản đối, ủng hộ một quan điểm chính trị nào đó.

Hacktivists, viết tắt của hai chữ “hacking” và “activist”, một khái niệm mới xuất hiện để chỉ những Hacker lấy mục đích chính trị làm định hướng cho hành vi đột nhập, tấn công từ chối dịch vụ hệ thống máy tính của các cá nhân hoặc tổ chức.

Theo một cuộc khảo sát gần đây của DNA cho thấy, có 66% người phản hồi cho rằng hành vi tấn công DDoS vào doanh nghiệp của họ có động cơ mang mục đích chính trị và ý thức hệ.

Ví dụ như cuộc tấn công trong năm 2012 với mục tiêu là đài BBC (Britist Broadcasting Coporation). Vụ tấn công nhắm vào các dịch vụ trực tuyến và hệ thống Email, BBC tình nghi rằng chủ mưu của cuộc tấn công là quân đội Iran nhằm mục đích gây gián đoạn cho đài BBC Persian TV.

Tương tự như vậy, cuộc tấn công vào website Formula 1 (Đua xe công thức 1) diễn ra cũng nhằm mục đích đáp ứng lời kêu gọi từ những cuộc biểu tình bạo lực tại Bahrain trước khi diễn ra cuộc đua.

Nền kinh tế ngầm của giới DDoS

Động cơ tấn công DDoS phần lớn là mục đích chính trị, tuy nhiên nói như vậy không có nghĩa các doanh nghiệp tư nhân "nằm ngoài cuộc chơi". Bất kỳ doanh nghiệp nào có những dịch vụ trực tuyến như Email, Website, DNS… cũng đều có thể trở thành mục tiêu, dù cho bạn là ai, bạn bán gì hoặc bạn thuộc lề trái hay lề phải đi chăng nữa cũng đều có nguy cơ trở thành nạn nhân, không loại trừ bất kỳ ai.

Ở một mặt nào đó, nền kinh tế ngầm trong thế giới Internet cũng hoạt động tương tự như ngành công nghiệp hợp pháp CNTT. Điểm chung của cả hai là những công nghệ mới và ứng dụng của những công nghệ này chính bản thân chúng sẽ tự động tạo ra một chu kỳ tăng trưởng và đổi mới.

Thời điểm hiện tại đang có một sự bùng nổ về những dịch vụ và các công cụ DDoS, cuộc chạy đua "vũ trang số" giúp cho các doanh nghiệp có thể phát động những cuộc tấn công quy mô để "hạ gục" đối thủ cạnh tranh của mình.

Bài viết này sẽ mang lại một góc nhìn chung về những "vũ trang số" này, các động cơ tấn công, loại hình mục tiêu, kỹ thuật tấn công, chi phí giá cả và bằng chứng về quy mô và phạm vi tấn công.

Những cá nhân chịu trách nhiệm đảm bảo an toàn thông tin cho tổ chức cần phải hiểu rõ được mức độ, phạm vi và bản chất của các tấn công DDoS để đưa ra quyết định xử lý. Những người ra quyết định phương hướng xử lý phải thực sự thấu hiểu những nguy cơ nào đang diễn ra và các bước cần thiết để giảm thiểu những rủi ro này.

Những ví dụ về các công cụ và dịch vụ tấn công DDoS

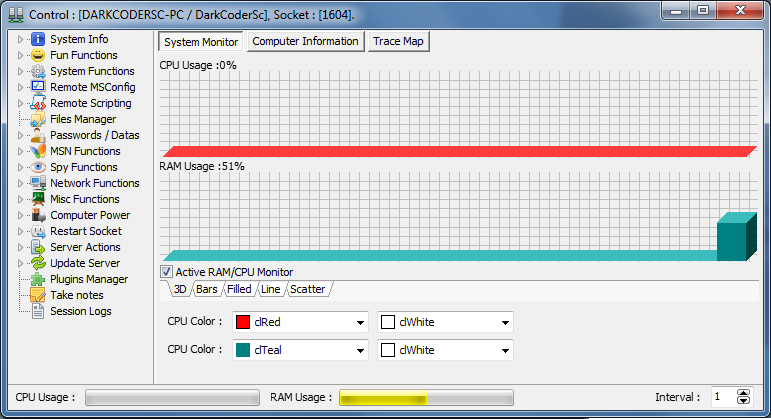

Có hàng loạt các công cụ tấn công DDoS nổi tiếng nhận được sự quan tâm của công đồng bảo mật, tuy nhiên bên cạnh đó cũng có những công cụ "ít tiếng tăm" hơn đã được phát triển trong vài năm qua. Chúng bao gồm những công cụ : Single User Flooding, Small Host Booters, Shell Booters, Remote Access Trojans (RATs) với khả năng tấn công Floods, DDoS Bots phiên bản đơn giản, DDoS Bots phiên bản tinh vi phức tạp.

Nhiều mối đe dọa có thể được kết hợp với nhau để làm tăng tính hấp dẫn của công cụ tấn công. Chẳng hạn như Darkcomet RAT ngoài khả năng tấn công DDoS, còn có chức năng đánh cắp mật khẩu, tải và thực thi các loại mã độc, keylogger, chụp hình Webcam, nghe lén Microphone và thực hiện những hành vi bất hợp pháp khác.

Các "dịch vụ thương mại DDoS" đang phát triển với tốc độ phi mã, hàng loạt các dịch vụ hiện sẵn có trong thế giới ngầm rất dễ để chúng ta tiếp cận.

Mặc dù có rất nhiều động cơ xung quanh việc tấn công DDoS như trả thù, tống tiền và chính trị, nhưng phần lớn các "nhà cung cấp dịch vụ DDoS" thường nhấn mạnh vào lợi thế cạnh tranh với những từ ngữ bóng bẩy như "Hạ Gục" đối thủ cạnh tranh trong vòng 5 đến 10 phút.

Đáng ngại hơn trong một bản báo cáo gần đây DDoS còn được sử dụng như chiến thuật nội công ngoại kích, bọn tội phạm sử dụng kỹ thuật tấn công DDoS làm rối loạn toàn bộ hệ thống Internet Banking nhằm đánh lạc hướng bộ phận an ninh của ngân hàng điện tử, trong thời điểm đó một nhóm tội phạm khác tập trung thực hiện hành vi đánh cắp thông tin tài khoản người dùng thông qua banking Trojan.

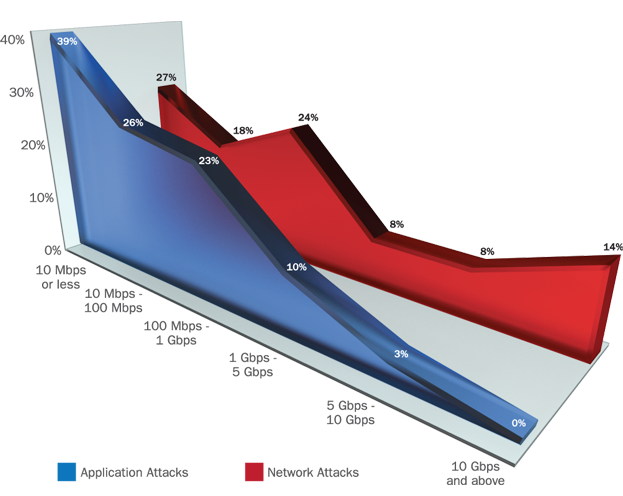

Những phương pháp mà Hacker sử dụng để tấn công DDoS ngày càng tinh vi và phức tạp hơn, từ những cuộc tấn công Bandwidth/Volumetric truyền thống cho đến những dạng lén lút như tấn công Application-layer, tấn công trực tiếp vào Firewalls và IPS, ngoài ra còn có thể kết hợp bất kỳ hoặc cả ba loại tấn công này lại với nhau trong một số trường hợp.

Multi-vector Attacks là khi các Hacker sử dụng kết hợp nhiều loại tấn công cùng một lúc, việc này đang ngày càng trở nên phổ biến hơn.

Trong năm 2011, tập đoàn Sony đã bị đánh phá liên tục và trở thành nạn nhân của chiến thuật "dương đông kích tây", hàng loạt các tài khoản người dùng trên PlayStation Network bị đánh cắp thông tin, trước đó là động thái phát động tấn công từ chối dịch vụ DDoS trực tiếp vào PlayStation Network & Sony Entertainment.

Dù việc tấn công DDoS với mục đích làm ngưng hoạt động mạng lưới của Sony hay được sử dụng như mồi nhử làm phân tâm để thực hiện mục đích chính là đánh cắp dữ liệu thông tin người dùng, thì chúng ta cũng phải công nhận rằng các cuộc tấn công DDoS đang ngày càng trở nên tinh vi và phức tạp.

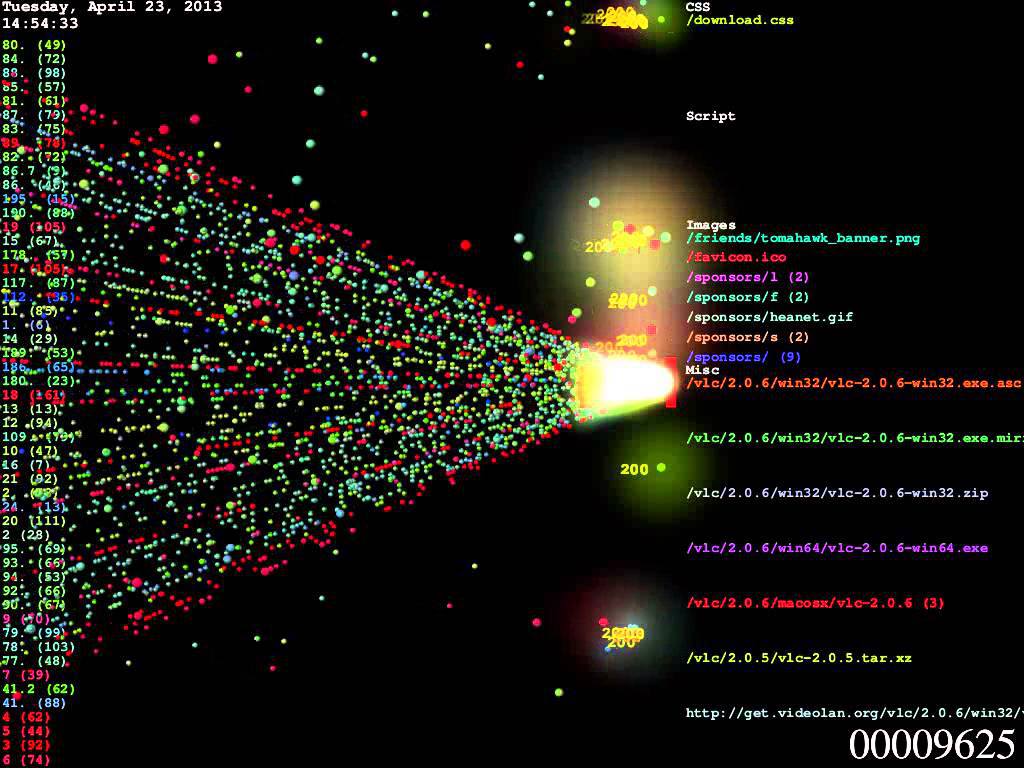

Trong khi một số cuộc tấn công DDoS đã đạt đến mức độ 100Gbps thì những cuộc tấn công vào Application-layer đang trở nên phổ biến hơn khi những kẻ tấn công khai thác được yếu tố khó khăn trong việc phát hiện những cuộc tấn công "low-and-slow" trước khi chúng tác động đến những dịch vụ.

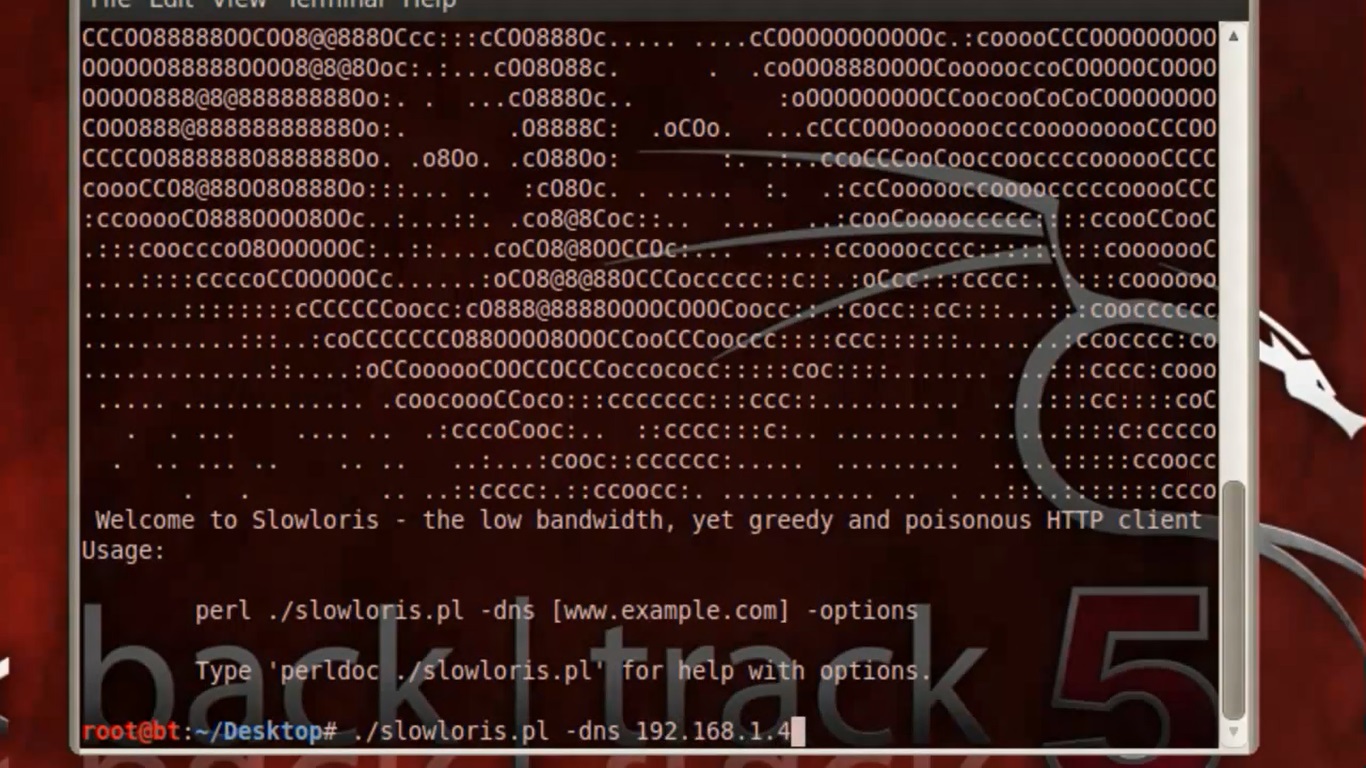

Kỹ thuật tấn công Low & Slow (slowloris) không giống như những loại tấn công từ chối dịch vụ khác, nó đòi hỏi rất ít tài nguyên từ phía những kẻ tấn công.

Trong khi việc tấn công làm ngừng hoạt động mạng lưới đòi hỏi phải có từ hàng trăm máy tính ma gửi lưu lượng cùng một lúc để làm nghẽn tài nguyên mạng thì tấn công Low & Slow chỉ cần duy nhất một máy tính. Nổi tiếng nhất trong kỹ thuật tấn công này là Slowloris.

Nếu trong một đợt tấn công tinh vi phức tạp, theo kinh nghiệm DNA thấy rằng đôi khi kẻ tấn công sẽ phối hợp xen kẽ những kỹ thuật này lại với nhau, vừa tấn công High Rate Volumetric (hàng trăm ngàn máy tính ma làm nghẽn băng thông, quá tải hiệu năng máy chủ Web Server như trường hợp của Dân Trí, Tuổi Trẻ, Vietnamnet) nhằm làm rối loạn hệ thống phòng thủ, quy trình ứng phó sự cố Incident Response vừa kết hợp Low & Slow DoS, điều này sẽ dẫn đến khả năng rất khó để ngăn chặn và phát hiện.

Trong lần khảo sát gần đây với CIO và CSO của các doanh nghiệp như ngân hàng, chính phủ, y tế, tài chính … DNA nhận được thông tin phản hồi khảo sát : có 40% chia sẻ Firewall/IPS không ngăn chặn được những đợt tấn công DDoS và 43% chia sẻ các thiết bị Load Balancer cũng không ngăn chặn được tấn công DDoS.

Trong khi những sản phẩm này giữ một vị trí rất quan trọng trong danh mục đầu tư chiến lược an toàn thông tin tổng thể của một tổ chức, nhưng thật sự chúng không được thiết kế để ngăn chặn những cuộc tấn công DDoS hay bảo vệ tính sẵn sàng Availability.

Các doanh nghiệp và các nhà điều hành IDC hiện rất quan tâm đến tính sẵn sàng (Availability) của những dịch vụ đang vận hành trong Data Centres của họ. Trong khi đó, tội phạm công nghệ cao ngày nay cũng xem các Data Centres là mục tiêu hàng đầu và đang phát động những cuộc tấn công DDoS để phá hoại những trung tâm dữ liệu này.

Những kẻ tấn công nhắm trực tiếp vào các trung tâm dữ liệu vì những lý do sau đây :

• Tính chất chia sẻ tài nguyên và đa người dùng của IDCs cho phép kẻ tấn gây thiệt hại diện rộng.

• Rất nhiều IDCs đang vận hành ứng dụng quan trọng, hệ thống thông tin của nhiều cơ quan, doanh nghiệp lớn, điều này biến họ trở thành những con mồi ngon để kẻ tấn công tống tiền.

• Ảo hóa là một phần lớn của các Data Centres, nó không chỉ mang lại nhiều tiện ích mà còn mở ra những vấn đề thách thức mới mẻ về mặt an toàn thông tin.

Sự kết hợp giữa hai kiểu tấn công Volumetric DDoS và Application-layer DDoS đặt ra một mối quan ngại rất lớn đối với các dịch vụ trực tuyến và các nhà điều hành Data Centre, họ bắt buộc phải lên phương án chuẩn bị để ứng phó với cả hai loại tấn công này.

Làm thế nào để giảm nhẹ những cuộc tấn công DDoS ?

Tài chính chỉ là một trong những thiệt hại nặng nề mà DDoS gây ảnh hưởng trực tiếp, quan trọng hơn là danh tiếng và uy tín của doanh nghiệp.

Cuộc tấn công vào mạng lưới Playstation của Sony đã làm thiệt hại gần 171$ triệu đô la mỹ kim theo con số ước tính, nhưng hậu quả và thông tin tiêu cực từ phía dư luận để lại làm cho Sony thất thoát hơn hàng tỷ đô la trên thị trường chứng khoán. Đây là một trong những ví dụ kinh điển nhất về thiệt hại đến từ những cuộc tấn công DDoS, rất ít tổ chức có đủ khả năng để chịu đựng một cuộc khủng hoảng tấn công DDoS trong một lượng thời gian dài nhất định.

Giảm nhẹ DDoS không phải là một kế hoạch ngắn hạn. DNA tin rằng điều này phải được tính toán kỹ càng khi hoạch định kế hoạch rủi ro an ninh tổng thể của doanh nghiệp.

Hoạch định và sắp xếp ưu tiên ngân sách cho việc đầu tư vào An Toàn Thông Tin không phải là chuyện dễ dàng. Chúng ta cần phải đánh giá được bức tranh mối đe dọa và rủi ro tổng thể, khi đó mới phân bổ ngân sách để giảm thiểu rủi ro thiệt hại đến kinh doanh đến một mức độ chấp nhận được. Tấn công từ chối dịch vụ DDoS là một phần trong bức tranh rủi ro đó.

Các cuộc tấn công DDoS nhắm vào những hoạt động và dịch vụ của Data Centre thường rất tinh vi và khó bị phát hiện đang ngày càng gia tăng, dẫn đến kết quả là doanh nghiệp, nhà cung cấp dịch vụ lưu trữ (Hosting Providers) và nhà cung cấp dịch vụ điện toán đám mây (Cloud Service Providers) đều phải trải qua những cuộc tấn công trực tiếp vào Data Centres mà họ thuê, hậu quả ảnh hưởng tiêu cực đến kinh doanh hơn bao giờ hết.

Những phần sau DNA sẽ chia sẻ thêm về khuyến nghị và nền tảng của việc thiết lập mức độ ưu tiên cho ngân sách ATTT (security budget priorities) bằng cách xác định rủi ro và những hệ quả tiêu cực của các cuộc tấn công DDoS vào những hoạt động của doanh nghiệp.

Ảnh hưởng tiêu cực đến kinh doanh vì DDoS

DDoS là cuộc tấn công nhằm vào tính sẵn sàng của dịch vụ. Mục đích của kẻ tấn công là ngăn chặn mọi hoạt động trực tuyến của mục tiêu, từ giao dịch thương mại điện tử, cung cấp dịch vụ thư điện tử, Voice cho đến các dịch vụ DNS; cung cấp nội dung tin tức hay các dịch vụ Business quan trọng khác.

Ảnh hưởng tiêu cực đến vấn đề kinh doanh của cuộc tấn công DDoS chính là thời gian ngừng hoạt động, mất khả năng cung cấp dịch vụ và giá trị của những dịch vụ đó. Nó tương tự như thiệt hại từ việc bị cúp điện hoặc thiên tai lũ lụt gây ảnh hưởng đến cơ sở hạ tầng quan trọng.

Vì mục tiêu của kẻ tấn công là tạo ra sự gián đoạn và thiệt hại tối đa cho nạn nhân, nên thời điểm phát động tấn công thường rơi vào những lúc tồi tệ nhất.

Ví dụ đối với các nhà bán lẻ trực tuyến như Nguyễn Kim, Viễn Thông A, Thế Giới Di Động đặc biệt rất dễ bị tấn công vào những thời điểm khuyến mãi khủng. Vì vậy, việc tính toán chi phí tổn thất cần phải tính đến cả yếu tố "mùa vụ".

Trong một cuộc khảo sát với 41 giám đốc điều hành của 16 ngành công nghiệp khác nhau, các nhà điều hành cho biết họ đã phải đối mặt với nhiều chi phí hoạt động phát sinh do trung tâm dữ liệu bị ngừng hoạt động ngoài ý muốn.

Thứ nhất, những chi phí về mặt kinh doanh (thiệt hại về doanh thu, ảnh hưởng về mặt thương hiệu / uy tín và năng suất bị giảm) cao hơn so với chi phí để đối phó với sự cố ngừng hoạt động. Thứ hai, chi phí ngừng hoạt động từng giờ là rất lớn. Một Data Centre trung bình với 2000 mét vuông có thể sẽ mất đến $92,000 đô la mỹ kim mỗi giờ khi bị ngừng hoạt động.

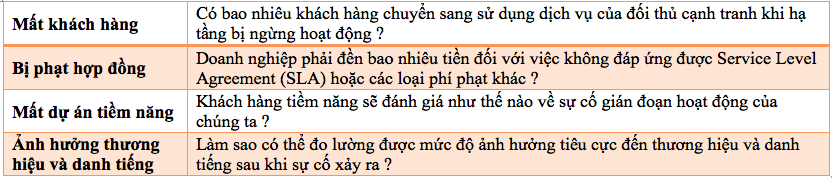

Để đánh giá mức độ ảnh hưởng của những cuộc tấn công DDoS, chúng ta chỉ cần bắt đầu với một câu hỏi đơn giản : Tổng thiệt hại của doanh nghiệp sẽ là bao nhiêu nếu như những ứng dụng quan trọng nhất bị ngừng hoạt động trong vòng 4, 8, 12 hoặc 24 giờ; 1 tuần; hoặc thậm chí là 2 tuần ? Câu trả lời phụ thuộc vào loại hình doanh nghiệp cụ thể, nhưng những chi phí chính sẽ được liệt kê trong bảng sau :

DNA tin rằng việc ứng phó với những cuộc tấn công DDoS cần phải có sự chuẩn bị, lập kế hoạch ứng phó bài bản chứ không chỉ phụ thuộc vào các giải pháp thiết bị phòng chống DDoS. Việc đánh giá thấp những cuộc tấn công DDoS có thể mang lại rất nhiều ảnh hưởng tiêu cực cho phía doanh nghiệp.

DNA Media Team

Có thể bạn quan tâm ?